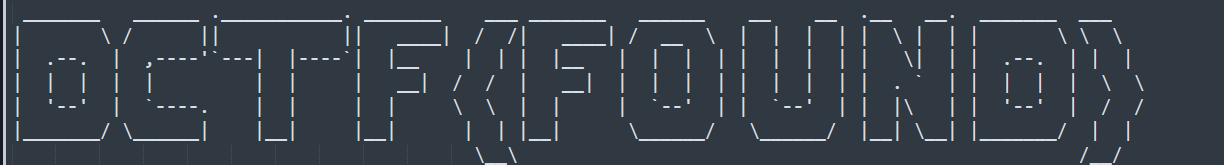

比赛中就做出了一题seek……

Seek (c逆向)

seek是给我们的C代码,

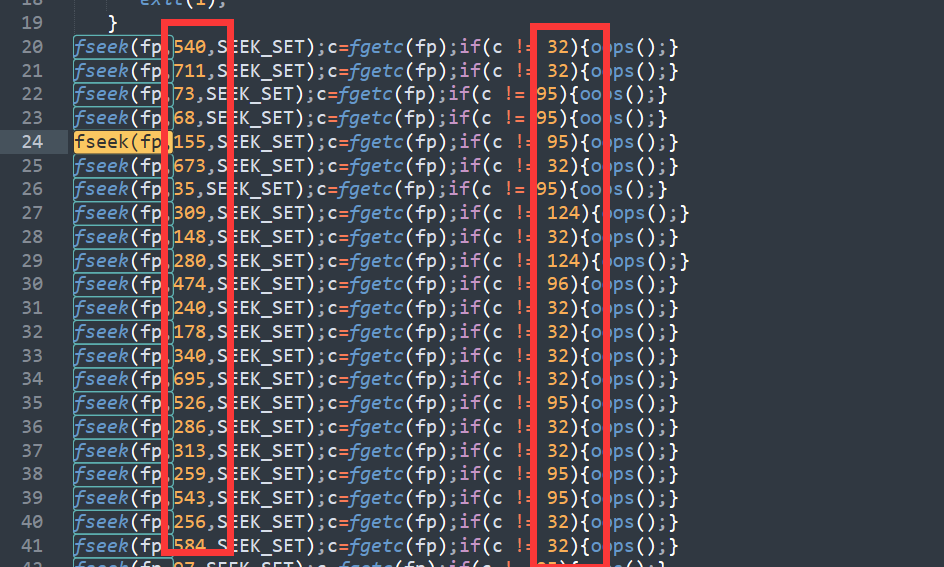

也就是我们的flag文件中需要满足这些下面的这些条件

我们需要的就是这两列数据,

我把这两排数据提取到文本中,从文本读取数据,放入两个列表中,然后组成字典,然后按字典的键进行排序

1 | addrs = [] |

euler_license (sql注入+猜数字)

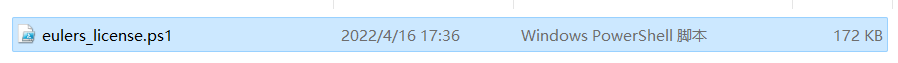

给出我们windows power shell脚本

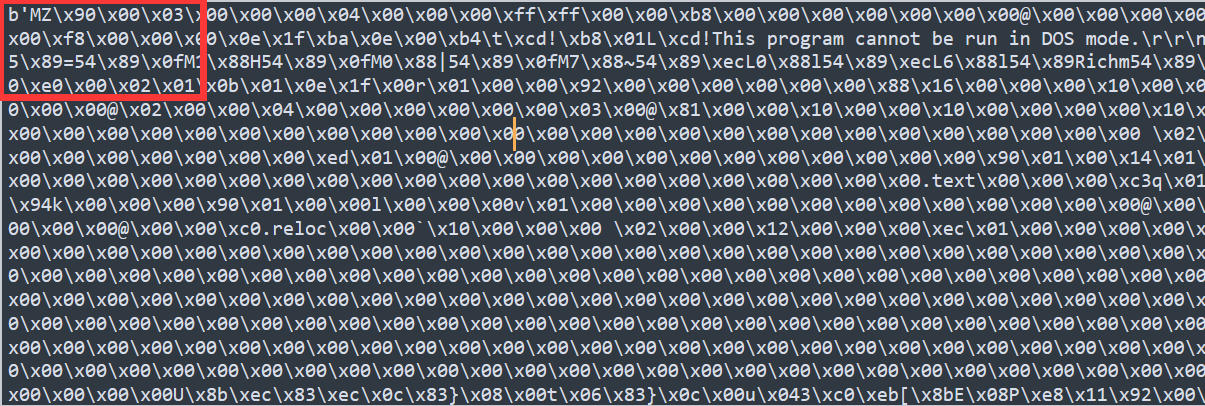

1 |

|

给了我们一份base64加密的服务器运行脚本

1 | import base64 |

1 | #b'#!/usr/bin/python3 |

在大佬paixiaoxing的帮助下,成功的获得了flag的后半段

1 | https://euler.dragonsec.si/license_check?license_key='or 1=1 -- |

下面base64加密的客户端可执行文件,在网上找个二进制写入文件的脚本跑一下

1 | import base64 |

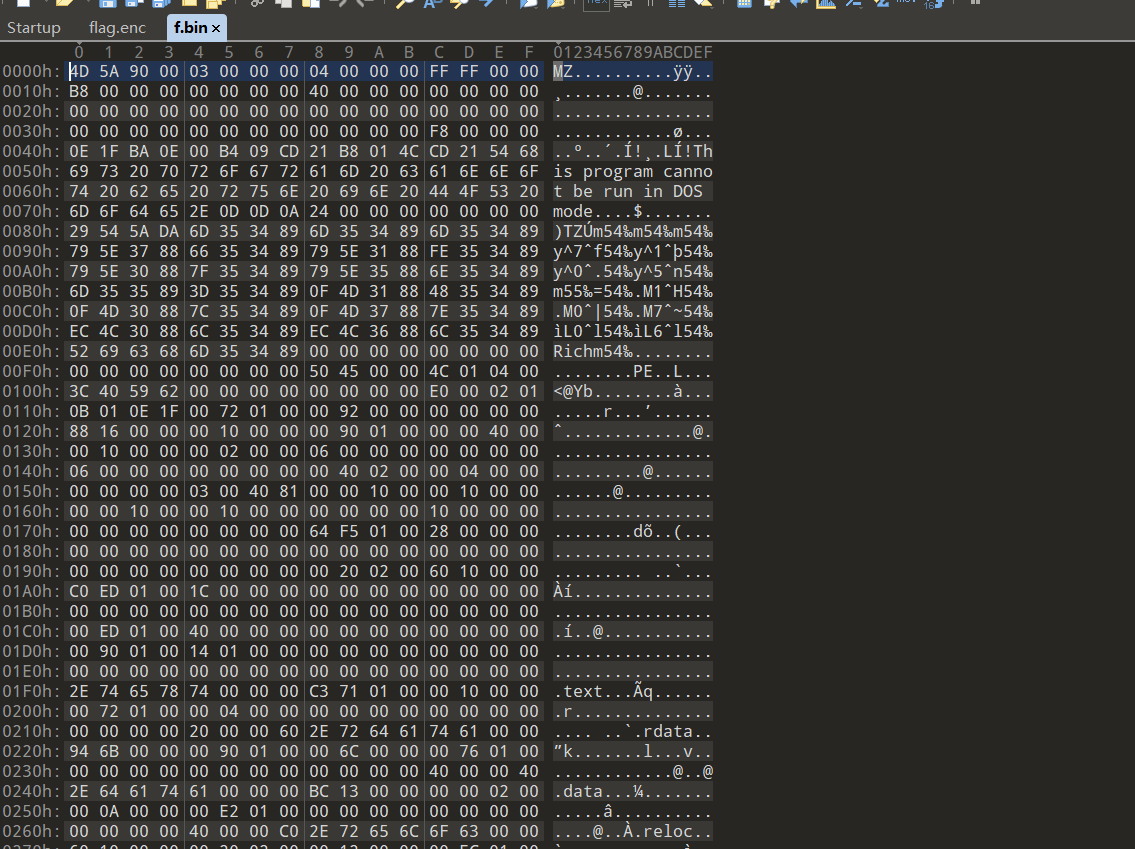

用010查看一下,成功写入

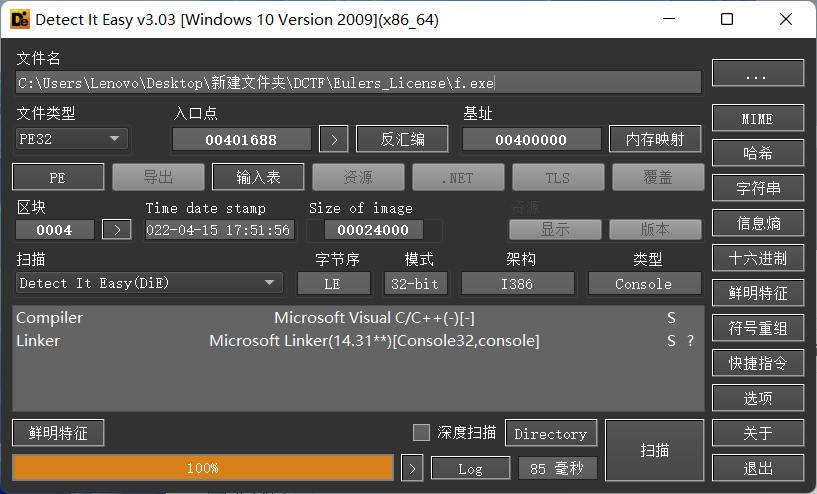

查个壳

看起来貌似很简单,但是实际上就是根据你输入的,输出字符串

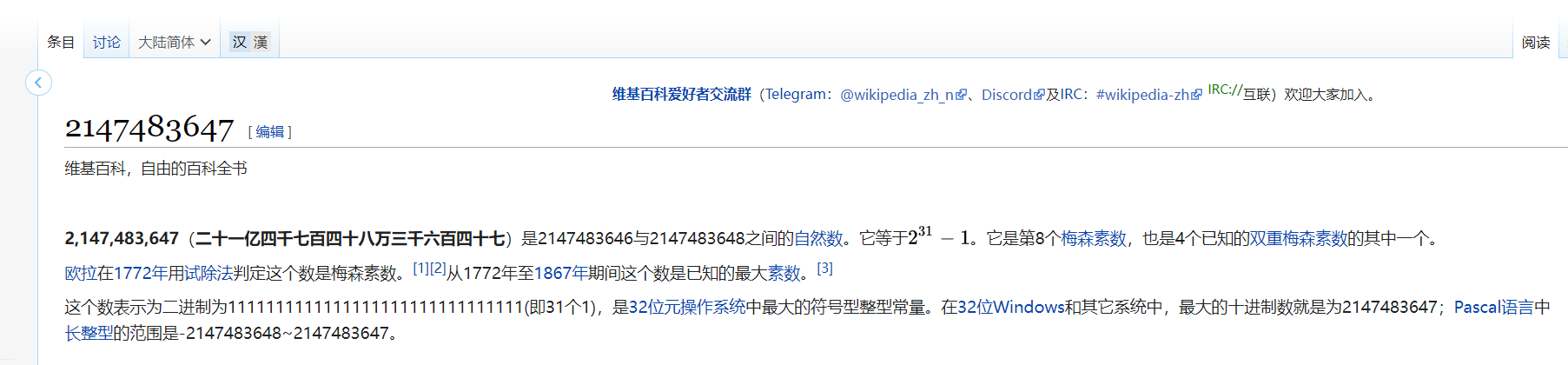

根据前面的函数确定是素数,而且输入的位数是10位,wp中写到和欧拉有关,想了一会儿,题目的名字就叫欧拉的许可证……

这边的wp貌似是猜出来这个数字的……

dctf{2147483647_python_is_easy_to_reverse}

猜也就算了,re题里面还放了sql注入……彻底麻了